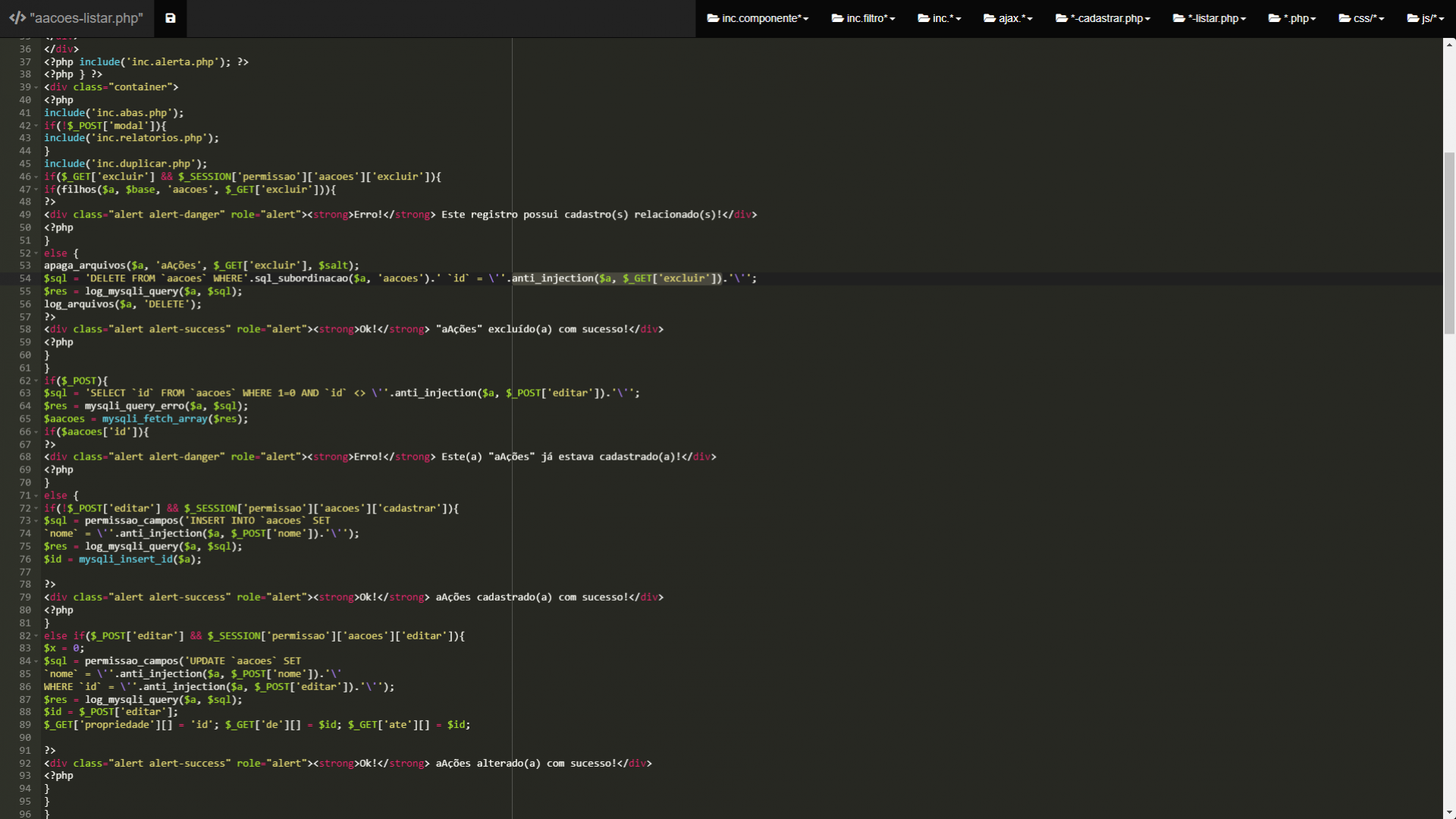

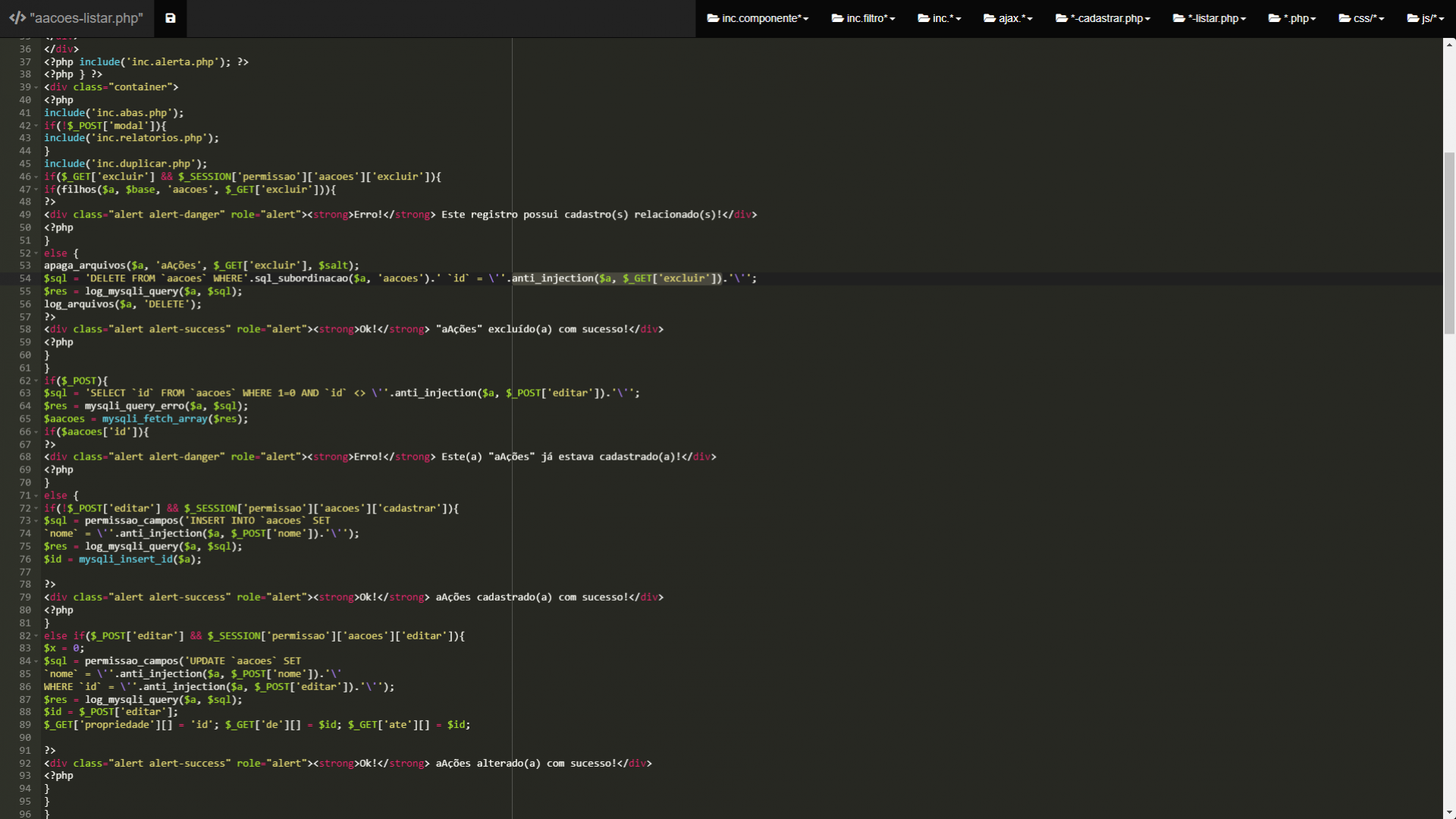

Fortalecendo a Segurança: Proteção Contra SQL Injection em Todas as Variáveis SQL

A segurança dos sistemas web é uma prioridade essencial, e a proteção contra ataques SQL Injection é uma parte crítica desse esforço. Neste artigo, abordaremos as melhores práticas para garantir uma proteção robusta contra SQL Injection em todas as variáveis utilizadas nas consultas SQL.

1. Utilização de Prepared Statements

1.1 Parâmetros Nomeados:

Utilize prepared statements com parâmetros nomeados em vez de parâmetros posicionais. Isso ajuda a garantir uma associação clara entre as variáveis e os placeholders na consulta SQL.

php

Copy code

// Exemplo de Prepared Statement com Parâmetros Nomeados

$stmt = $pdo->prepare("SELECT * FROM usuarios WHERE username = :username AND senha = :senha");

$stmt->bindParam(':username', $username);

$stmt->bindParam(':senha', $senha);

$stmt->execute();

1.2 Parâmetros Posicionais:

Se for necessário usar parâmetros posicionais, certifique-se de vincular corretamente as variáveis aos placeholders.

php

Copy code

// Exemplo de Prepared Statement com Parâmetros Posicionais

$stmt = $pdo->prepare("SELECT * FROM usuarios WHERE username = ? AND senha = ?");

$stmt->bindParam(1, $username);

$stmt->bindParam(2, $senha);

$stmt->execute();

2. Uso de Funções de Escape

2.1 PDO::quote para Strings:

Ao lidar com strings, utilize a função PDO::quote para escapar caracteres especiais.

php

Copy code

$username = $pdo->quote($username);

$senha = $pdo->quote($senha);

$sql = "SELECT * FROM usuarios WHERE username = $username AND senha = $senha";

$result = $pdo->query($sql);

3. Adoção de ORM (Object-Relational Mapping)

Considere o uso de ORM para interagir com o banco de dados. ORM, como o Eloquent (Laravel) ou Doctrine (Symfony), geralmente protege automaticamente contra SQL Injection.

php

Copy code

// Exemplo usando Eloquent (Laravel)

$user = User::where('username', $username)->where('senha', $senha)->first();

4. Implementação de Listas Brancas (Whitelisting) e Validação de Entradas

Utilize listas brancas para validar e aceitar apenas entradas válidas. Certifique-se de que as variáveis contêm apenas os valores esperados.

php

Copy code

// Exemplo de Lista Branca para Números Inteiros

$usuario_id = intval($_GET['usuario_id']);

$stmt = $pdo->prepare("SELECT * FROM usuarios WHERE usuario_id = ?");

$stmt->bindParam(1, $usuario_id, PDO::PARAM_INT);

$stmt->execute();

5. Monitoramento e Registros Detalhados

Implemente logs detalhados para registrar consultas SQL, especialmente aquelas que envolvem variáveis. Monitore esses logs regularmente para identificar possíveis atividades suspeitas.

6. Educação e Conscientização da Equipe de Desenvolvimento

Promova a conscientização e educação contínua sobre as ameaças de SQL Injection entre a equipe de desenvolvimento. Incentive boas práticas de segurança desde o início do desenvolvimento.

7. Atualizações Regulares e Auditorias de Segurança

Mantenha o sistema e seus componentes atualizados regularmente. Realize auditorias de segurança para identificar e corrigir possíveis vulnerabilidades.

8. Testes de Segurança Automatizados

Implemente testes de segurança automatizados, incluindo ferramentas de varredura de vulnerabilidades, para identificar e corrigir possíveis vulnerabilidades de SQL Injection.

9. Conclusão: Defesa Fortificada Contra SQL Injection

A proteção contra SQL Injection é uma parte vital do desenvolvimento seguro de aplicativos web. Ao implementar as práticas mencionadas acima, os desenvolvedores podem fortalecer a segurança de seus sistemas, garantindo que todas as variáveis utilizadas em consultas SQL estejam protegidas contra potenciais ataques.

Em um cenário digital onde as ameaças cibernéticas são constantes, a implementação cuidadosa de medidas de segurança é essencial para garantir a integridade e a confiabilidade dos sistemas web.